Som alle nok har erfaret, er det at holde styr på GDPR en evig opgave, som aldrig slutter. Et kæmpe dokumentationsarbejde, som er kommet for at blive.

De fleste virksomheder ser stadig GDPR som en byrde, men faktisk giver GDPR et overblik over hele den tekniske og organisatoriske sikkerhedsforanstaltning i virksomheden.

I nutidens verden er konsekvenserne ubærlige, hvis en hacker først er trængt ind i virksomhedens IT-systemer, og det er bestemt ikke sjovt at skulle indberette og dokumentere et hackerangreb til den pågældende myndighed inden 72 timer – og sjældent en kompetence nogen virksomheder har selv.

Derfor er det vigtigt, at man som organisation hele tiden tænker vedligeholdelse og IT-sikkerhed ind i alt det, som man foretager sig.

Uanset om der er tale om ledelse eller medarbejdere bør alle deltage aktivt i GDPR-arbejdet og IT-sikkerheden på alle niveauer.

I et risikostyringssystem bør man inddrage eksterne og uvildige IT-sikkerhedseksperter som kan stille en masse kritiske spørgsmål og kontroller til alle de IT-systemer og IT-leverandører, som man benytter sig af og fortælle om konsekvenserne.

Det anbefales at enhver virksomhed tildeler budget for disse sikkerhedsforanstaltninger.

Intelligent GDPR-SYSTEM med kunstig intelligens

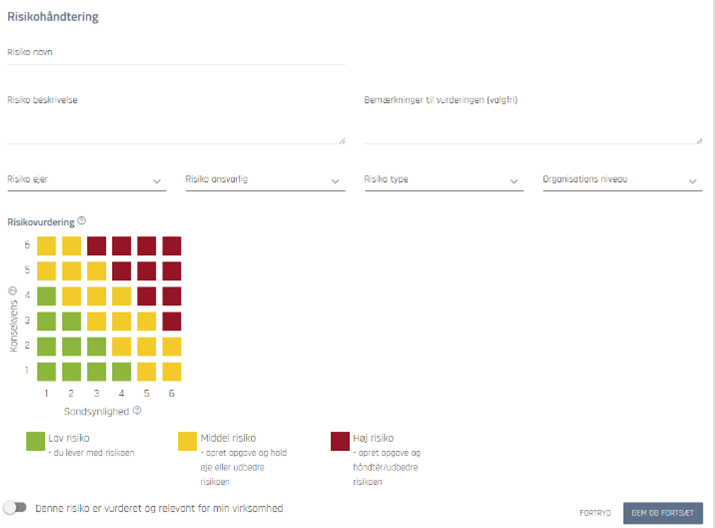

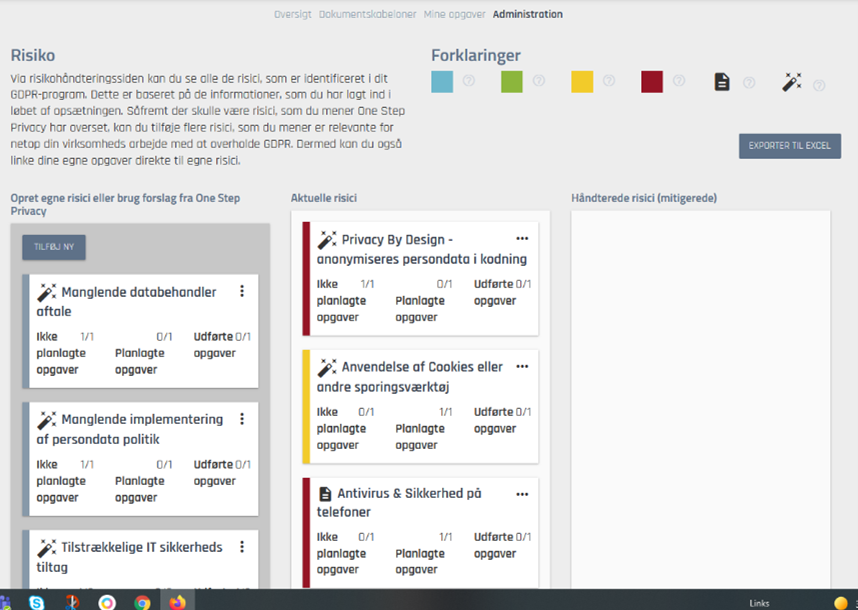

Moduler som opgavestyring, risikovurdering og kontroller er aldeles vigtigt i GDPR, og moduler som disse bliver endnu vigtigere, jo dybere man kommer ned i sin dokumentation af GDPR.

Denne artikel har ikke til formål at fremhæve One Step Privacy som løsning, men på billederne kan man se hvordan sådan et risiko- og opgavestyringssystem kan se ud.

Systemet bør fortælle, om der er ting, man mangler at udfylde, men systemet skal også have en form for kunstig intelligens, som for eksempel stiller spørgsmålstegn ved, om man har taget stilling til anvendelse af cookies eller andre sporingsværktøjer eller Privacy By Design – som anonymiserede persondata i kodning osv.

Artiklen fortsætter under billedet…

Men hvad er det så, man skal skrive og gøre i sådan et risiko- og opgavestyringssystem?

Svaret er alle de ting, som måske faktisk er almindelig sund fornuft og som igennem mange år er beskrevet i ISO-standarderne. Her kan man ikke stille nok HV-spørgsmål.

Nedenfor nævnes nogle af alle de problematikker, som vi har erfaret, at mange virksomheder glemmer.

Det vigtigste punkt er at man stiller krav til alle de IT-leverandører og IT-systemer man bruger. Få altid et eksternt uvildigt firma til at gennemgå din GDPR og IT-sikkerhed og ikke eksisterende IT-leverandører.

HV-spørgsmål som man med fordel kan stille sin organisation i et opgave- og risiko-styringsmodul:

- Hvis man f.eks. har en hjemmeside, der måske er programmeret i WordPress, så er det nærliggende at stille en masse spørgsmål om, hvorvidt hjemmesiden er compliant. WordPress bruger mange plug-ins, da det er et open-sourcesystem. Her er det væsentligt at finde ud af om de udviklere, der har bidraget til at vi alle kan bruge WordPress gratis, har adgang til hjemmesiden og dermed alle personoplysninger. Nogle virksomheder anvender en sårbarhedsscanningsløsning, der kan tjekke for dette.

- Hvis man erhverver et IT-system, som er udviklet efter 25 maj 2018, så stilles der krav til at man skal indtænke anonymisering af persondata i kodningen.

- Hvem har adgang til din hjemmeside og hvor er din hjemmeside hosted henne, og er der udviklere, specielt eksterne konsulenter, som har adgang til hjemmesiden og brugeroplysninger? Hvis dette er tilfældet, skal man måske have specielle kontrakter på plads – eventuelt databehandleraftaler.

- Har vi tilstrækkelig IT-sikkerhed over alt i organisationen fra servere, endpoints, mobiltelefoner, computere mm.?

- Har vi en detaljeret beredskabsplan klar, hvis vi bliver hacket? Planen bør dække over hvem, som gør hvad. Husk; man kun har 72 timer til at indberette et databrud til Datatilsynet. Det gøres her Indberetning af brud på sikkerhed | Virk.

- Har vi lavet en test af hele vores backup-system, hvis nu uheldet er ude?

- Hvilket niveau er organisationens medarbejdere og ledelse uddannet til indenfor GDPR og IT-sikkerhed?

- Hvor mange af de databehandleraftaler, som vi har skrevet under på, har vi rent faktisk fået læst igennem? Er det måske en idé at få en ekspert ind over dette?

- Hvilken værdi vil det tilføre vores organisation at betale en etisk hacker for at forsøge at trænge ind i vores systemer? Dette kaldes også for en penetrationstest.

Der er så mange spørgsmål i henhold til GDPR og IT-sikkerhed, at man bliver nødt til at have et validt system til at dokumentere alle de HV-spørgsmål, som man bør stille sig selv.

De tekniske HV-spørgsmål

Andre mere tekniske HV-spørgsmål kunne omhandle: Manglende cyber-hygiejne, Assume Breach, Defence in Depth, utilstrækkelig konfiguration af Active Directory-komponenter (AD), manglende patching og vedligehold af operativsystemer og software, manglende træning af virksomhedens medarbejdere, manglende test af beredskab og backup, manglende multi-faktor-godkendelse på eksternt vendte systemer, manglende segregering af netværk osv.

Kilder og inspiration

I denne artikel har vi forsøgt at formulere materiale fra Datatilsynet på en lettere og mere overskuelig måde. Datatilsynet har udarbejdet vejledninger, som kan følges på nedenstående links:

1. Risikovurdering fra datatilsynet: Risikovurdering (emne) (datatilsynet.dk)

2. Vejledende tekst om risikovurdering i pdf Vejledende tekst om risikovurdering (datatilsynet.dk)

3. Konsekvensanalyser Konsekvensanalyser (datatilsynet.dk)

4. Indbygget databeskyttelse (Privacy By design) Indbygget databeskyttelse (Privacy by design) (datatilsynet.dk)